Elige el tipo de Transición

Uso de las tecnologías en CCAIJO

De la Seguridad Informática, Red Local y Sistema de Evaluación y Monitoreo de Proyectos

Del Uso de la Seguridad Informática

Distribución lógica de la arquitectura de red

Medidas básicas

A continuación se detalla algunas recomendaciones que necesita para evitar perder información y contraer virus que impida el desarrollo sus actividades adecuadamente .

Tener actualizado el antivirus

Cuidado con las descargas

Musica

Videos

Programas

Otros...

Internet explorer es el principal navegador vulnerable a fallas.

Cuidado con las redes sociales y correos

Sitios web de contenido dudoso

... Juegos ...

... Casinos ...

... Publicidad(SPAM) ...

... Pornografía ...

Evite en general navegar en lugares que posean contenido dudoso

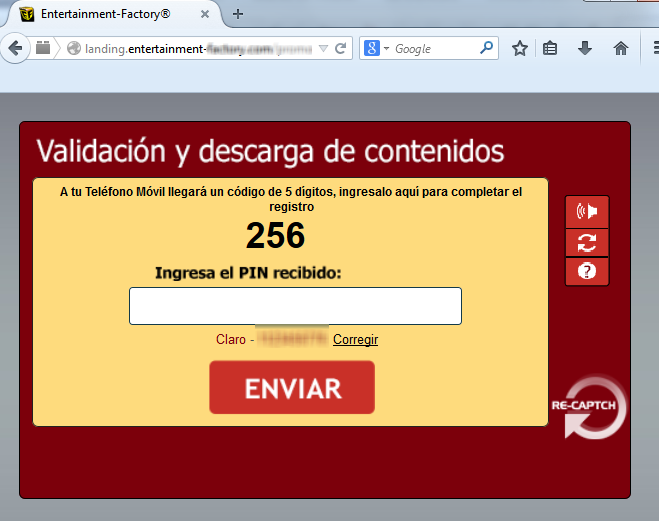

Cuidado al registrarse en paginas desconocidas

Cuidado al conectar dispositivo extraible

Realizar copias de seguridad

Usar cuentas propias asignadas

Red Local

Recursos Importantes

Ejemplo de usuarios "RedOcongate":

Nombres: Elena Nito del Bosque

Usuario: enito

Password por defecto : 123456

Lista de usuarios

| Nombres | Usuario | Nombres | Usuario | Nombres | Usuario | Nombres | Usuario |

|---|---|---|---|---|---|---|---|

| ALAHUI YUPANQUI, MARIO | malahui | CANDIA ZEVALLOS, JESUS VETO | jcandia | CRISPIN MERMA, BRAULIO | bcrispin | DIAZ BARRIENTOS,ARISTIDES LIBERATO | adiaz |

| GAMARRA MEDINA, DAVID ANTONIO | dgamarra | HUANCAHUIRE GARRAFA, TANY | thuancahuire | HUAYTA MENDOZA, JULIO | jhuayta | HUISA TURPO, JULIO | jhuisa |

| MAMANI QUISPE, GUIDO | gmamani | PUIG STEVE, FERNANDO | fpuig | TURPO ANCCALLE, SANTOS | sturpo | SUMA FLORES, RICHARD | rsuma |

| OLIVERA CALLAÑAUPA,JHON | jolivera | PALOMINO LUPINTA, JULIO CESAR | jpalomino | QUISPE CASTILLO, MIGUEL ANGEL | mquispe | SUMIRE HIGUERA, MICHAEL | msumire |